A fine Gennaio 2024, la Sanità Lucana (ASP Basilicata, ASM Matera e IRCSS CROB) viene colpita da un duro e potente attacco informatico con conseguente furto di dati (data breach) e lunghi disservizi.

Ho provato a ricostruire l’accaduto, senza tralasciare i dettagli e a sollevare alcune legittime domande per conto dei cittadini lucani, visto che ancora ad oggi la situazione è tutt’altro che chiara.

Indice

1. Introduzione

In un mondo sempre più digitalizzato, le minacce alla sicurezza informatica rappresentano un pericolo crescente per organizzazioni di ogni dimensione e settore, inclusi quelli critici come la sanità pubblica.

Un recente e preoccupante esempio di questa tendenza è l’attacco condotto dal gruppo di cybercriminali noto come Rhysida.

Specializzati in Ransomware-as-a-Service (RaaS), hanno dimostrato una capacità inquietante di penetrare le difese di aziende, grandi organizzazioni e ospedali, causando non solo interruzioni operative ma anche potenziali violazioni della privacy e del GDPR (General Data Privacy Regulation – tra le leggi più “potenti” per la tutela della privacy degli utenti).

Questo articolo si propone di presentare il Threat Actor “Rhysida” e indagare in profondità su quanto ricostruito sul malicious event verificatosi verso la fine di gennaio ai danni della sanità lucana (ASP Basilicata, ASM Matera, IRCSS CROB), esaminando le tecniche, le tattiche e le procedure (TTP) impiegate da Rhysida, gli indicatori di compromissione (IoC) e le possibili strategie di mitigazione.

L’obiettivo è non solo fornire una panoramica dettagliata dell’attacco ma anche evidenziare le implicazioni in termini di sicurezza dei dati personali e le risposte istituzionali all’incidente.

2. Cos’è o chi è Rhysida?

Rhysida è un threat actor, un’organizzazione di cybercriminali che utilizza il ransomware Rhysida per attaccare le aziende e richiedere un riscatto.

È presente sul mercato come un distributore di un ransomware e fornitore di Ransomware-as-a-Service (RaaS) relativamente nuovo ma già noto per il suo approccio opportunistico nella scelta delle vittime: questo gruppo non mira a settori industriali o geografici specifici, il che amplifica il livello di minaccia per organizzazioni di ogni tipo su scala globale.

Cos’è un RaaS?

Il Ransomware-as-a-service (RaaS) è un modello di business del crimine informatico in cui una banda vende il proprio codice ransomware ad altri threat actor, con il quale a loro volta mettono in atto attacchi ransomware.

Per maggiori informazioni sui RaaS: https://www.ibm.com/it-it/topics/ransomware-as-a-service

Origini e Sviluppo

Il gruppo offre quindi il suo ransomware come servizio ad altri cybercriminali, consentendo loro di utilizzarlo per condurre i propri attacchi. Finora il gruppo ha colpito oltre 50 vittime, le cui informazioni riservate sono state pubblicate sul sito web che contenente i leak del gruppo nel darkweb.

Le azioni di Rhysida dimostrano una motivazione chiaramente finanziaria, con un’enfasi sull’ottenimento di guadagni monetari attraverso il riscatto pagato dalle vittime per recuperare l’accesso ai propri dati crittografati.

Un’indagine a cura di CheckPoint Research (8 agosto 2023) porta all’evidenza che le TTPs (Technique Tachtiques & Procedures), tecniche, tattiche e procedure, condividono alcune caratteristiche con Vice Society, un altro gruppo di ransomware noto per la sua aggressività e per gli attacchi ai danni di istituzioni scolastiche e ospedali.

Ciò suggerisce che Rhysida potrebbe essere una nuova variante di Vice Society o che i due gruppi potrebbero essere collegati in qualche modo.

In ogni caso, è importante che le organizzazioni adottino misure di sicurezza adeguate per proteggersi da questi tipi di attacchi informatici.

Caratteristiche distintive

Nonostante la relativa novità sul campo, Rhysida ha già mostrato una predilezione per l’uso di tecniche sofisticate, inclusi attacchi di phishing e l’exploit di vulnerabilità note, come la criticità di Zerologon all’interno del protocollo Netlogon di Microsoft.

Questo gruppo utilizza anche credenziali valide per accedere ai punti di ingresso VPN interni delle vittime, aumentando significativamente la difficoltà di difesa contro le loro intrusioni.

3. Tecniche, Tattiche e Procedure (TTP) di Rhysida

Attack Vector

Gli attori delle minacce utilizzano software legittimi come PowerShell per ottenere informazioni sugli utenti e sui sistemi all’interno della rete, PSExec per pianificare attività e apportare modifiche alle chiavi di registro per mantenere la persistenza, AnyDesk per le connessioni remote e WinSCP per i trasferimenti di file.

Inoltre, gli attori delle minacce cercano di esfiltrare i dati da vari sistemi utilizzando MegaSync.

Phishing e Sfruttamento di Applicazioni Pubbliche

Rhysida ha condotto con successo attacchi di phishing per iniziare le sue intrusioni, sfruttando la fiducia degli utenti in comunicazioni apparentemente legittime.

Questa tecnica è spesso il primo passo per guadagnare accesso alle reti delle vittime.

Uso di Account Validi

Gli attori di Rhysida sono noti per utilizzare credenziali valide per accedere ai punti VPN interni, indicando che potrebbero aver precedentemente compromesso queste informazioni o le hanno acquistate su mercati illeciti.

Dumping delle Credenziali del Sistema Operativo

Una volta all’interno della rete, Rhysida si concentra sull’ottenimento di credenziali di sistema più ampie, sfruttando tecniche come il dumping delle credenziali NTDS per elevare i propri privilegi all’interno della rete compromessa.

Questo è solo l’inizio dell’analisi dettagliata sull’attacco di Rhysida. Nei prossimi capitoli, esploreremo ulteriormente le specifiche dell’attacco, inclusi gli IoC, l’impatto sull’ASP Basilicata, ASM Matera, e IRCCS Crob, e discuteremo le misure di risposta e di mitigazione adottate in risposta all’incidente.

4. Indicatori di Compromissione (IoC)

Gli Indicatori di Compromissione (IoC) rilevati nell’analisi precedenti all’attacco Rhysida alla sanità della Regione Basilicata forniscono insight cruciali sulle modalità operative del threat actor. Tra questi, si segnalano:

- Indirizzi IP sospetti: Gli attori di minaccia hanno utilizzato diversi indirizzi IP per orchestrare gli attacchi e per il comando e controllo (C2), tra cui 23.52.156[.]13 e 23.108.57[.]83.

- Hash di malware: Tra gli IoC, sono stati identificati specifici hash di file associati al ransomware Rhysida, come f875ebf4c6809e76775d54f389840da67d236b36 e 5B1BB39D0CAA11E4CE62248FF2D031DAE28725FC.

- Strumenti utilizzati per l’accesso alle credenziali: Sono stati osservati tentativi di dumping delle credenziali utilizzando strumenti come procdump.exe, con un particolare focus sul database NTDS e su LSASS.

- Modifica del registro e configurazione di rete: Comandi di modifica del registro attraverso cmd.exe e scoperta della configurazione di rete tramite ipconfig hanno evidenziato tattiche di persistenza e mappatura interna.

Ma quali sono stati invece gli effettivi IoC – Indicatori di compromissione rilevati durante l’operazione dell’attacco specificatamente Lucano?

5. L’Attacco alla Sanità della Regione Basilicata

Descrizione dell’Intrusione e Impatto

Nell’ultima settimana di gennaio 2024, la sanità della Regione Basilicata è stata colpita da un attacco ransomware orchestrato dal gruppo Rhysida, segnando un punto di svolta nella sicurezza informatica regionale.

L’attacco ha portato alla compromissione di circa 900 GB di dati sensibili, inclusi documenti personali e passaporti (come si intravede dalle anteprime) dei cittadini.

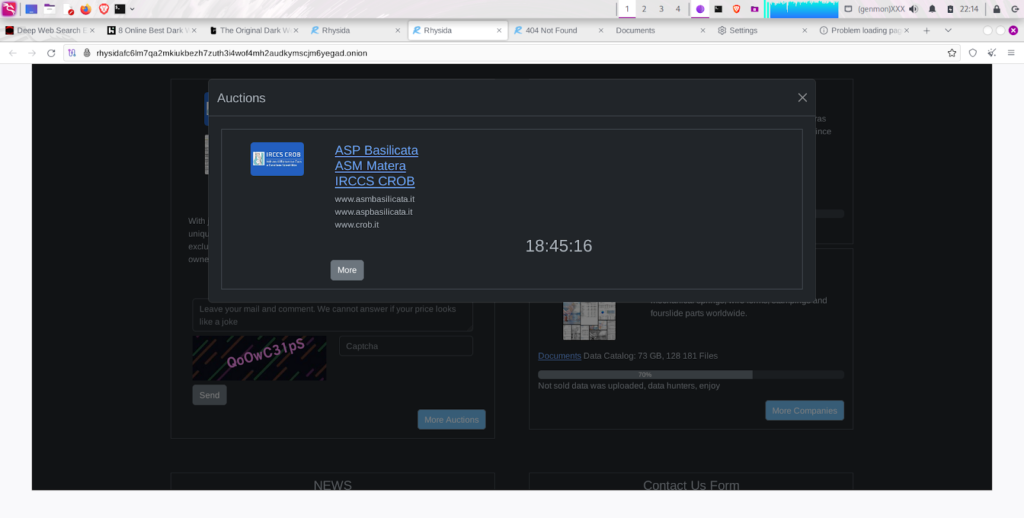

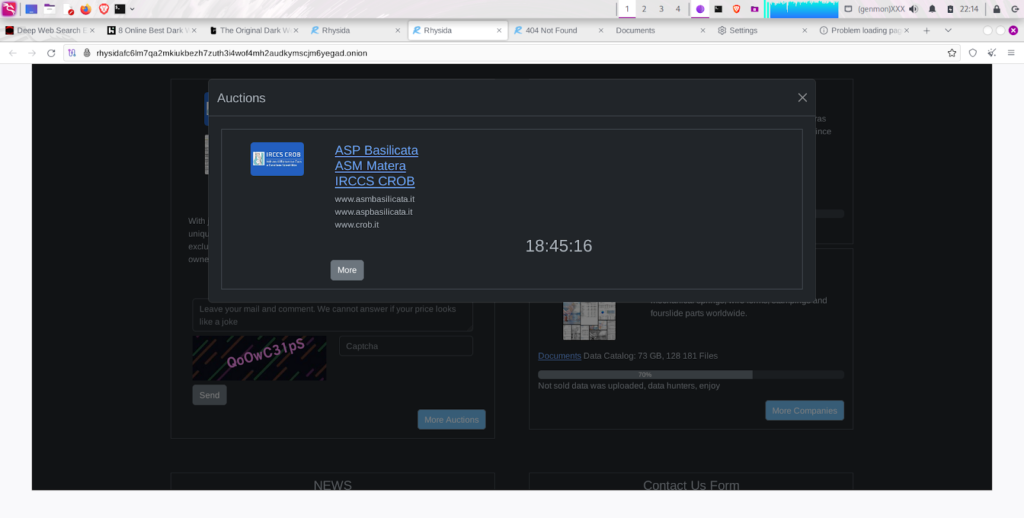

Nonostante l’intervento dell’Agenzia per la Cybersicurezza Nazionale, i dati sono stati rapidamente messi all’asta sul dark web di Rhysida, con un’offerta iniziale fissata a 15 Bitcoin.

Curiosamente, allo scadere del timer, dopo una breve pubblicazione, lo stato dell’asta è cambiato in “Temporary Locked”, un’anomalia rispetto al modus operandi usuale di Rhysida, che ha continuato a condurre ordinatamente il lavoro di pubblicazione vendita senza simili interruzioni.

Questo solleva ulteriormente interrogativi sulla natura dei dati compromessi e sulle possibili ragioni dietro questa sospensione temporanea (a tempo scaduto).

Risposta dell’Agenzia per la Cybersicurezza Nazionale

Nonostante l’intervento (stimato) dalle comunicazioni al momento reperite, pare in 4-7 giorni, dell’Agenzia per la Cybersicurezza Nazionale (https://www.acn.gov.it/notizie/contenuti/lacn-ripristina-i-sistemi-ospedalieri-colpiti-da-un-attacco-informatico-in-basilicata) la reazione istituzionale alla violazione ha sollevato interrogativi sulla prontezza e sull’efficacia delle misure di risposta.

L’attacco evidenzia la necessità di un approccio coordinato, proattivo e costante nella gestione delle incident response.

Violazioni del GDPR e Difesa dei Dati Personali

La mancata comunicazione tempestiva ai cittadini interessati rappresenta una potenziale violazione degli articoli 33 e 34 del GDPR, che impongono l’obbligo di notifica delle violazioni dei dati personali sia all’autorità di vigilanza che agli interessati.

Questa situazione solleva dubbi significativi sulla conformità alle normative sulla protezione dei dati e sulla trasparenza istituzionale.

Chi erano le persone da contattare?

Chi e come sono stati contattati i cittadini, i diretti interessati di questo grave danno?

Trasparenza e responsabilità

La gestione dell’incidente da parte delle autorità sanitarie lucane e della Regione Basilicata solleva preoccupazioni significative riguardo alla trasparenza e all’adempimento degli obblighi di notifica previsti dal GDPR.

Ad oggi non sono state fornite comunicazioni chiare ai cittadini sulle specifiche categorie di dati esfiltrati o sulle potenziali implicazioni di questa violazione sulla loro privacy.

Questa mancanza di comunicazione pone in dubbio l’efficacia dei principi di trasparenza e apertura che dovrebbero guidare la gestione delle politiche pubbliche e la protezione dei dati personali. Inoltre, solleva interrogativi sulle capacità e le risorse dedicate dalla Regione e dalle entità sanitarie alla cybersecurity e alla protezione dei dati, in un’epoca in cui le minacce informatiche sono in rapida evoluzione.

Oltre a ricordare gli attacchi alla Regione Lazio, tra i più celebri e discussi degli ultimi tempi, è da far presente che Rhysida aveva già colpito l’ospedale di Verona qualche mese fa, nel 2023 oltre al Comune di Ferrara e l’Università di Salerno.

Verso un futuro più sicuro? Di questo passo…

La sfida posta dall’attacco di Rhysida alla Regione Basilicata non è unicamente tecnica, ma anche culturale e organizzativa.

È fondamentale che le istituzioni pubbliche adottino un approccio proattivo alla cybersecurity, che preveda non solo la protezione dai rischi noti, ma anche la capacità di anticipare, mitigare e comunicare le minacce emergenti. Ciò richiede un cambiamento nel modo in cui la sicurezza dei dati e la privacy sono percepite e gestite, ponendole al centro delle politiche pubbliche e delle strategie organizzative.

In conclusione, mentre Rhysida continua a rappresentare una minaccia per entità in tutto il mondo, l’incidente della Regione Basilicata è un campanello d’allarme per tutte le organizzazioni, sottolineando l’importanza cruciale di una robusta sicurezza informatica e di pratiche di governance trasparenti e responsabili.

Il Global Threat Report 2024 redatto da Falcon Crowdstrike evidenzia inoltre che il Ransomware as a Service (RaaS) continua a rappresentare una minaccia significativa nel paesaggio delle minacce cyber.

Durante il 2023, l’approccio di estorsione basato sul furto di dati si è dimostrato attraente per gli attori della minaccia, come indicato dal 76% di aumento nel numero di vittime nominate sui siti di perdite dedicate al Big Game Hunting (BGH) tra il 2022 e il 2023.

È previsto che il RaaS continuerà a costituire una significativa minaccia cyber e a forgiare relazioni dedicate nel 2024, con attori finanziariamente motivati che comprendono sempre più i benefici di tali relazioni.

5.2 Riflessioni sulla sicurezza dei dati e la privacy

Valutazione delle competenze e delle risorse

L’incidente solleva questioni fondamentali sulla preparazione delle istituzioni pubbliche lucane e sulla loro capacità di tutelare i dati personali dei cittadini.

Sebbene ci sia stato un “rapido”, ironicamente parlando, ‘intervento dell’Agenzia per la Cybersicurezza Nazionale (pare si parli di 15 giorni successivi al riscontro dei primi segnali) non è ancora chiaro se le entità precedentemente coinvolte possedessero inizialmente gli strumenti, le competenze e le persone necessarie per prevenire una tale violazione o per reagire in modo più efficace ed efficiente soprattutto per la parte relazionale / comunicativa.

La situazione evidenzia una vulnerabilità sistemica nella gestione della sicurezza informatica a livello regionale, locale e probabilmente nazionale richiamando l’attenzione sulla necessità di investimenti significativi in formazione, tecnologie di sicurezza avanzate e processi di governance che possano effettivamente salvaguardare le informazioni sensibili contro gli attacchi cyber sempre più sofisticati.

6. Strategie di difesa e mitigazione

Per mitigare il rischio di futuri attacchi e per proteggere i dati sensibili, è imperativo implementare strategie di difesa basilari che includano:

- Formazione continua degli operatori IT su tecniche di phishing e altri vettori di attacco.

- Adozione di EDR (Endpoint Detection and Response) per il monitoraggio in tempo reale e la risposta agli incidenti.

- MFA (Multi-factor Authentication) obbligatoria per l’accesso a sistemi critici e punti VPN interni.

- Backup regolari ed offsite e piani di ripristino per assicurare la resilienza dei dati in caso di attacco.

- Sistemi di DLP – Data Loss Prevention

Quali strumenti adotta la Sanità lucana per proteggere i dati dei propri utenti e la propria infrastruttura?

Vengono adottate standard e procedure compliant con le certificazioni richieste per operare su dati personali come il PII – Personally Identifiable Information o più specificatamente il PHI – Protected Health Information o l’ IIHI – individually identifiable health information di ogni cittadino lucano?

Tra i dati del PHI – Identificativo personale sulla salute troviamo:

- Nomi (di pazienti, parenti o datori di lavoro)

- Numeri di previdenza sociale

- Identificatori e numeri di serie dei dispositivi

- Tutte le suddivisioni geografiche più piccole di uno Stato

- Numeri di cartelle cliniche

- Localizzatori universali di risorse web (URL)

- Tutti gli elementi delle date (tranne l’anno), tra cui la data di nascita, la data di ammissione, la data di dimissione, la data di morte e tutte le età superiori a 89 anni.

- Numeri dei beneficiari del piano sanitario

- Numeri di indirizzi IP (Internet Protocol)

- Numeri di telefono

- Numeri di conto corrente

- Identificatori biometrici, comprese le impronte digitali e vocali

- Numeri di fax

- Numeri di certificati/licenze

- Immagini fotografiche a pieno volto e qualsiasi immagine comparabile

- Indirizzi di posta elettronica

- Identificatori e numeri di serie dei veicoli, compresi i numeri di targa

- Qualsiasi altro numero, caratteristica o codice identificativo unico

E cosa ne è invece dello standard ISO/IEC 27001, standard di sicurezza informatica, sicurezza logica e che include la sicurezza fisica/ambientale e la sicurezza organizzativa?

Esiste? Non esiste? Non pervenuto?

7. Conclusione

Chiediamo pubblicamente risposte concrete sull’incidente di sicurezza che ha colpito la sanità della Regione Basilicata.

È fondamentale che le autorità forniscano dettagli opportuni sui dati specifici compromessi e sulle misure adottate per garantire che tale incidente non si ripeta, oltre a tutte le informazioni che è lecito sapere.

Le domande riguardano:

- La natura precisa dei dati violati: Quali informazioni personali sono state esfiltrate?

- La trasparenza nelle comunicazioni: Sono state fornite informazioni adeguate ai cittadini colpiti? Quali sono le state le dichiarazioni? Quando?

- La resilienza infrastrutturale: Esistono o verranno implementati Security Operations Centers (SoC) per monitorare e proteggere la rete ospedaliera e regionale? Quali strategie di mitigazione future saranno implementate?

Quali tecnologie e pratiche sono state o saranno adottate per rafforzare la sicurezza dei dati sensibili? - L’ASP, l’ASM, l’iRCSS CROB avevano un “crisis communication plan”? Ed un CIRP / IRP – Cyber / Incident Response Plan per gestire la comunicazione per gli eventi che riguardano la sicurezza?

- Per quanto riguarda le breach notification rules: qualcuno è stato avvisato?

se sì, con quale modalità? i dati di quanti utenti / pazienti sono stati violati? - Sono stati rispettati gli obblighi di legge ai sensi del GDPR?

- Art. 33 GDPR – Notification of a personal data breach to the supervisory authority

- Art. 34 GDPR – Communication of a personal data breach to the data subject

- Art. 35 GDPR – Data protection impact assessment

L’incidente solleva questioni fondamentali sulla privacy, la sicurezza dei dati e la fiducia nei confronti delle istituzioni, richiedendo un impegno costante e trasparente nella gestione della crisi, nell’incident response e protezione delle informazioni personali e sensibili dei cittadini.

Quali sono le risposte della dirigenza e del management ospedaliero lucano?

Attendo speranzoso.

Fonti

Questo articolo è stato realizzato grazie all’analisi e all’integrazione di diverse fonti, tra cui report tecnici, avvisi di sicurezza e studi condotti da enti di ricerca e agenzie governative. Di seguito, elenchiamo le principali fonti utilizzate:

- Fortinet: Per l’analisi delle tecniche, tattiche e procedure utilizzate dal gruppo Rhysida e per le informazioni relative agli indicatori di compromissione. FortiGuard IR Team & MDR Team – FortiGuard Labs Threat Detection: https://www.fortinet.com/blog/threat-research/investigating-the-new-rhysida-ransomwareFortiGuard Labs (31 Agosto): https://www.fortinet.com/blog/threat-research/ransomware-roundup-rhysida

- Cybersecurity and Infrastructure Security Agency (CISA): Particolare riferimento è stato fatto all’avviso congiunto AA23-319A sulla minaccia rappresentata dal ransomware Rhysida, che include dettagli sulle tattiche, tecniche e procedure (TTP) adottate dagli attori della minaccia, oltre a indicazioni su come mitigare l’attività malevola. Disponibile a: CISA.gov – AA23-319A

- Federal Bureau of Investigation (FBI) e Multi-State Information Sharing and Analysis Center (MS-ISAC). Per le informazioni sulle operazioni del ransomware Rhysida e le raccomandazioni sulle mitigazioni: https://www.cisa.gov/news-events/alerts/2023/11/15/cisa-fbi-and-ms-isac-release-advisory-rhysida-ransomware

- Sophos, per i dettagli tecnici relativi agli attacchi osservati e agli IoC associati alle operazioni di Rhysida: https://news.sophos.com/en-us/2023/11/10/vice-society-and-rhysida-ransomware/

- SentinelOne: https://www.sentinelone.com/anthology/rhysida/

- CheckPoint Research: https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/e Techniques

Le informazioni contenute in questo documento sono state ulteriormente arricchite da approfondimenti e analisi tecniche derivanti dall’esperienza diretta e dalle indagini sui campioni di malware rinvenuti nelle reti delle vittime.

Riferimenti temporali

- 29 GENNAIO: https://www.aspbasilicata.it/2024/01/29/attacco-hacker-riunita-lunita-di-crisi-della-regione-basilicata/

- 29 GENNAIO: https://www.aspbasilicata.it/2024/01/29/per-tutta-la-notte-tecnici-informatici-asp-a-lavoro-per-garantire-le-prestazioni/

- 15 Febbraio: https://www.asmbasilicata.it/servizi/notizie/notizie_fase02.aspx?ID=8171

- Linkdin Post ACN https://www.linkedin.com/posts/agenzia-per-la-cybersicurezza-nazionale_csirt-acn-cybersicurezza-activity-7163135973839564800-woi4/

- LINK ACN Blog Post https://www.acn.gov.it/notizie/contenuti/lacn-ripristina-i-sistemi-ospedalieri-colpiti-da-un-attacco-informatico-in-basilicata

- 29 Gennaio: https://www.regione.basilicata.it/giunta/site/giunta/detail.jsp?otype=1012&id=3102331&value=regione

Contributors

Si ringrazia per la stesura di questo contenuto:

Cristiano Pellegrini – Cyber Threat Intelligence Analyst

Aggiornamenti al 03/04/2024 17:52

Come è possibile visualizzare attraverso gli screenshot del portale del raas Rhysida, l’asta relativa ai dati dell’ASP Basilicata, ASM Matera ed IRCCS CROB risulta ancora “temporarily suspended” lasciando intendere che ci sia da “attendere”, cosa non si sa.

Le altre aste scorrono, vendute o pubblicate che siano.

È attesa forse la validazione di una transazione in blockchain?

Un accordo privato?

E chi potrebbe essere interessato ai dati della sanità lucana, fermo restando che il threat actor è noto per avere finalità puramente speculative, con metodi di coercizione e guadagno economico?

Restiamo a guardare.

Aggiornamenti al 17/05/2024 18:52

Lavoravo a questo aggiornamento da diverse settimane e attendevo il momento migliore per darvi ulteriori notizie.

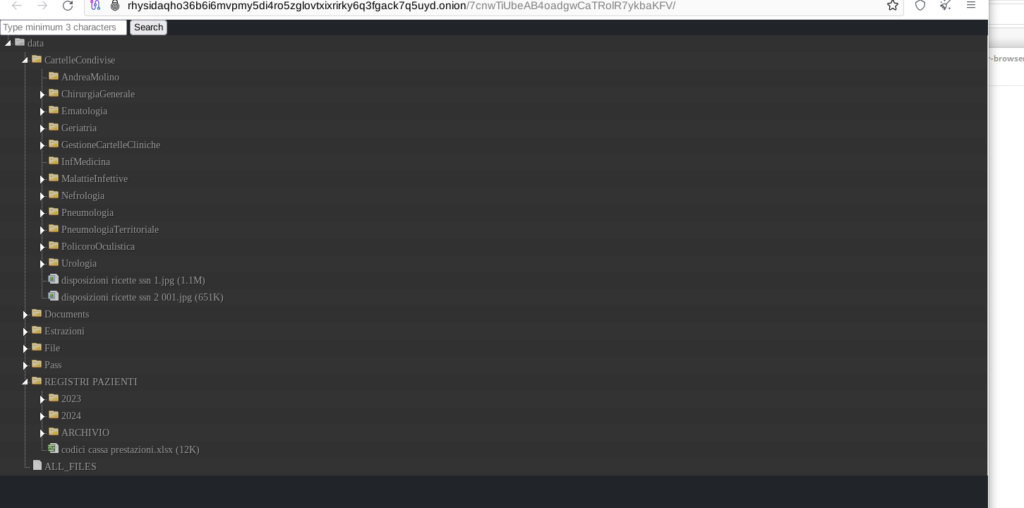

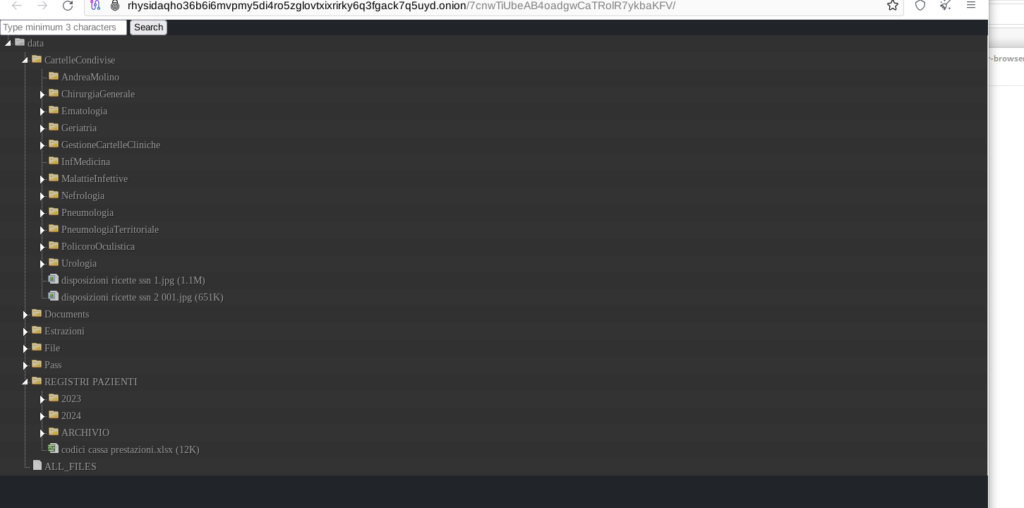

In realtà qualcosa si è mosso prima di me e il “caso” ha voluto che insolitamente, dopo le elezioni regionali (le prime segnalazioni sono arrivate intorno al 26 aprile) Rhysida abbia pubblicato il 30% dei dati della sanità lucana.

26 aprile – pubblicazione del data-leak della sanità lucana sul dark web

200 gb di file pubblicamente accessibili, scaricabili e consultabili: cartelle cliniche, registri, statistiche, determine, passaporti, email che sembrano appartenere principalmente ad ASM, l’Azienda Sanitaria di Matera.

Dopo aver studiato il threat-actor Rhysida, è facile lasciarsi andare a diverse domande, tra queste: “Perché tra tutte le organizzazioni colpite dal 29 gennaio ad oggi, l’unica rimasta per diversi mesi in uno stato TEMPORARY LOCKED è stata la sola sanità lucana per poi sbloccarsi “magicamente” dopo le elezioni? Casualità?”

Dettagli interpretativi e pratici al GDPR in Italia – art. 33 e 34

Mentre lascio ai posteri le varie supposizioni, ritorniamo invece sul pratico, sulla questione GDPR: ho avuto l’opportunità di confrontarmi con professionisti specialisti del trattamento dei dati personali, in primis Nicola Manzi e ringraziarlo è poco.

Nicola mi faceva notare alcune sottigliezze interpretative del GDPR:

“Occorre considerare, innanzitutto, che l’obbligo che ha il titolare di notificare all’Autorità garante un’avvenuta violazione entro le 72 ore comincia a decorrere “dal momento in cui ne è venuto a conoscenza”.

Le linee guida 9/2022 dell’EDPB chiariscono che il momento in cui un Titolare del trattamento può essere considerato consapevole non è necessariamente quello in cui avviene la prima informazione o si accorge di una potenziale violazione.

Tale consapevolezza può emergere, ad esempio, a seguito di un breve periodo di indagine volto a stabilire con un ragionevole grado di certezza l’avvenuta violazione.

In casi eccezionali tale indagine potrebbe richiedere tempi più lunghi di quelli inizialmente previsti. L’art. 34, poi, prevede che il Titolare comunichi “senza ingiustificato ritardo” agli interessati la violazione subita se essa possa presentare “un rischio elevato per i diritti e le libertà delle persone fisiche”.

Occorre, quindi, considerare che:

1) la valutazione di questo rischio spetta allo stesso Titolare del trattamento che ben potrebbe provare a giustificare la mancata comunicazione come risultato di un rischio considerato come non elevato;

2) Senza ingiustificato ritardo non è un’indicazione temporale specifica.

Sebbene le intenzioni del legislatore fossero, dunque, differenti, la prassi applicativa ci restituisce un quadro ben più incerto dove questi tempi si rivelano tutt’altro che tempestivi.

A onor del vero, il Garante può richiedere al Titolare di effettuare la comunicazione agli interessati (art. 34. Par. 4) ma questa richiesta può avvenire soltanto delle valutazioni che a loro volta possono richiedere ulteriore tempo.”

Per questo, ai fini di studio e approfondimento del caso, ho provveduto personalmente ad inoltrare una richiesta di Accesso Generalizzato al Garante per e scoprire quali siano state le dichiarazioni e le informazioni comunicate ad esso e quali siano state le disposizioni e la risposta del Garante a riguardo.

Per ora resto in attesa di risposta entro i 30 giorni di legge e vi terrò aggiornati

Intervista a cura di Rocco Pezzano per il Quotidiano del Sud – Basilicata

Ho avuto il piacere di rilasciare un’interessante intervista per Rocco Pezzano per il Quotidiano del Sud, che ringrazio personalmente per l’impegno, l’interesse reale ed attivo oltre che per la serietà dimostrata.

2 pagine dense di informazioni semplificate per i “non addetti ai lavori”.

Intervista per il TGR Basilicata

Subito dopo l’intervista per il Quotidiano del Sud sul caso Rhysida, anche il TGR lucano mi ha chiesto informazioni riguardo allo studio e all’approfondimento sulla questione.

Di una lunga e densa chiacchierata, sempre semplificata per essere comprensibile ad un pubblico “poco tecnico”, questo è quello che ne è venuto fuori.

Lesson learned & Consapevolezza digitale

A conclusione di ogni incidente come questo, è necessario fermarsi, analizzare l’accaduto e strutturare delle azioni affinché sia “meno probabile” che quest’incidente accada di nuovo: aggiornamenti, patch, bugfix, correzione delle configurazioni, implementazione di nuove policy di accesso ed autenticazione… insomma tutto ciò che a conclusione si ritiene sia necessario implementare.

Posso solo augurarmi che ASP, ASM e CROB e la Regione Basilicata abbiano tratto e redatto la propria “Lesson Learned” e colmato i propri gap.

Tuttavia anche “noi” utenti, per quanto spettatori passivi di questo incidente, dobbiamo portarci a casa qualcosa di nuovo, una lezione di cui far tesoro:

è arrivato il momento di rompere quella percezione della cybersecurity o sicurezza informatica come “materia difficile” e complessa al solo fine di poterla ignorare lasciandola esclusivamente agli esperti del settore o agli “hackers con il cappuccio in testa”.

La sicurezza inizia da noi, dalla nostra postura, dalla nostra attenzione e consapevolezza.

Alzate la guardia, senza andare in paranoia, perché se tra i dati pubblicati e liberamente accessibili ci sono anche i vostri, possiamo aspettarci chiamate (vhishing), sms (smishing) ed email (phishing) di truffa sempre più accurate e coerenti con i nostri problemi, sempre più credibili.

- Controllate sempre i link interni alle comunicazioni che ricevete e NON cliccateli.

- Controllate sempre la provenienza dei messaggi che ricevete e diffidate a prescindere.

- Effettuate gli accessi alle vostre piattaforme, qualsiasi esse siano (SPID, Social, Home Banking) separatamente dai link e comunicazioni che ricevete.

- Effettuate controlli incrociati sulle identità di chi vi contatta o delle informazioni che provano a darvi e a ricevere.

Tutto questo solo perché: “NESSUNO è VERAMENTE AL SICURO”.

Ottimo articolo, chiaro, conciso e ben organizzato.

Offre molte riflessioni ed aiuta a comprendere meglio le dinamiche che sono accadute e le tecnologie utilizzate per chi non è pienamente operativo in questo settore specifico.

Bravo Giuseppe attendo altri articoli simili 😉

Grazie Davide, seguiranno aggiornamenti ed altri articoli!